Frases célebres sobre Ciberseguridad:

Bruce Schneier: «La mejor forma de obtener información correcta de los foros de Usenet es enviar algo incorrecto y esperar las correcciones».

Edward Snowden: «La privacidad no es algo que se pueda ocultar. La privacidad es algo que hay que proteger. Y eso es lo que tú eres. Eso es en lo que crees. Eso es en lo que quieres convertirte. La privacidad es el derecho a uno mismo. La privacidad es lo que te da la capacidad de compartir con el mundo quién eres en tus propios términos».

Dan Kaminsky: «Es un secreto a voces que casi todos los sistemas pueden ser pirateados de alguna manera. Es un secreto más guardado aún que tal piratería se ha convertido en algo bastante común».

James Scott: «No existe una solución milagrosa para la ciberseguridad, la única defensa viable es una defensa en capas».

Eric Schmidt: «Internet es la primera cosa que la humanidad ha construido que la humanidad no entiende, el mayor experimento de anarquía que jamás hemos tenido».

Gene Spafford: «El único sistema verdaderamente seguro es el que está apagado, fundido en un bloque de hormigón y sellado en una sala forrada de plomo con guardias armados».

La Web Oscura o Dark Web es un submundo dentro de la red que, aunque está envuelto en misterio, juega un papel crucial en el análisis de inteligencia de fuentes abiertas. Se trata de una porción de la web que no es accesible mediante motores de búsqueda convencionales como Google o Bing, y que requiere el uso de software especializado para su acceso.

Este capítulo explora qué es la Web Oscura, cómo se accede a ella, su relevancia dentro de la investigación de la red y las herramientas y técnicas necesarias para navegar y recolectar información útil de manera segura.

El la dark web se esconde gran parte del crimen anónimo, pero también el periodismo de investigación que reta al poder para

La Dark Web: Orígenes, Arquitectura y su Impacto en la Sociedad

La Dark Web es, sin duda, uno de los fenómenos más enigmáticos y controvertidos del ciberespacio. Aunque comúnmente se asocia únicamente con actividades ilícitas, su complejidad y evolución tecnológica revelan una historia fascinante y una arquitectura técnica innovadora. En este artículo, exploraremos los orígenes de la Dark Web, su evolución histórica, la infraestructura y protocolos que la sostienen, y su relevancia en ámbitos tan diversos como la libertad de expresión, el periodismo y la seguridad digital.

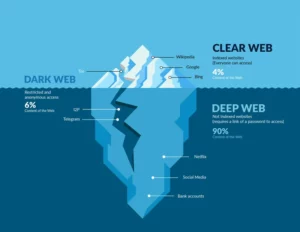

Introducción: Del Iceberg Digital a la Red Oscura

La internet se puede visualizar como un iceberg, donde la parte visible, denominada Surface Web o Clearnet, representa apenas entre el 4 y el 5 % del total de la red. Debajo de esta capa se encuentra la Deep Web, compuesta por aquellos contenidos que no están indexados por motores de búsqueda tradicionales, como bases de datos, sistemas de correo electrónico o páginas protegidas por credenciales. La Dark Web, por su parte, es un subconjunto de la Deep Web caracterizado por su diseño intencional para ocultar la identidad de sus usuarios y la ubicación de sus servidores, utilizando tecnologías específicas que garantizan el anonimato y la privacidad. Esta red “oscura” no es accesible con navegadores convencionales y requiere de herramientas especializadas, siendo el navegador Tor el más conocido para este fin.

Orígenes Históricos: De ARPANET a las Primeras Darknets

Los Primeros Pasos en la Red

El concepto de redes «ocultas» surge casi paralelamente al nacimiento de ARPANET, la red precursora de internet. Durante los primeros años, especialmente en las décadas de los 60 y 70, las conexiones entre computadoras se realizaban en entornos altamente controlados, lo que permitió el desarrollo de sistemas de comunicación restringida y encriptada para fines militares y académicos. Estos primeros experimentos sentaron las bases para el surgimiento de las darknets, redes aisladas que, aunque podían recibir datos de ARPANET, no aparecían en los listados públicos ni respondían a solicitudes generales.

La Revolución de Freenet y el Nacimiento del Anonimato en Línea

A principios de la década de 2000, el programador británico Ian Clarke revolucionó el concepto de comunicación anónima al lanzar Freenet, un software diseñado para crear una red descentralizada y distribuida. Freenet permitía a los usuarios compartir información y contenidos sin ser detectados, utilizando una arquitectura de punto a punto (P2P) que facilitaba el intercambio seguro de datos y la creación de sitios web de contenido anónimo. Este proyecto, concebido inicialmente como un medio para salvaguardar la libertad de expresión en regímenes opresivos, se convirtió en uno de los pilares fundamentales sobre los que se erigió la Dark Web.

El Surgimiento de Tor y la Consolidación de la Dark Web

Otro hito crucial en la historia de la Dark Web fue el desarrollo de Tor (The Onion Router). Inicialmente financiado y desarrollado por el Laboratorio de Investigación Naval de Estados Unidos, Tor nació como un sistema de enrutamiento cebolla que ofrecía anonimato a sus usuarios a través de un proceso de cifrado en capas. Con el paso del tiempo y bajo la tutela de organizaciones como la Electronic Frontier Foundation (EFF) y, posteriormente, a través de The Tor Project, el navegador Tor se consolidó como la puerta de entrada principal a la Dark Web. Su capacidad para ocultar la dirección IP y enrutar el tráfico a través de múltiples nodos ha hecho de Tor una herramienta indispensable tanto para disidentes políticos y periodistas como para individuos con intenciones delictivas.

Arquitectura de la Dark Web: Diseño, Protocolos y Mecanismos de Anonimato

Redes Overlay y el Concepto de «Onion Routing»

La arquitectura de la Dark Web se basa en la creación de redes overlay, es decir, redes lógicas construidas sobre la infraestructura de internet existente. Estas redes utilizan protocolos específicos que permiten ocultar la verdadera ubicación de los servidores y usuarios. El mecanismo central en esta arquitectura es el enrutamiento cebolla o «onion routing», en el cual los datos se encapsulan en múltiples capas de cifrado. Cada nodo de la red (llamado «relay» o «nodo intermedio») descifra una capa antes de reenviar el paquete, de manera que ni el nodo de entrada ni el de salida conocen la ruta completa del mensaje. Este método asegura que la información sea transmitida de forma anónima y dificulta en gran medida la tarea de rastrear la fuente o el destino del tráfico.

Infraestructura Distribuida y Descentralizada

Una característica distintiva de la Dark Web es su estructura descentralizada. A diferencia de la Surface Web, donde los datos suelen estar centralizados en grandes servidores controlados por entidades comerciales o gubernamentales, los sitios en la Dark Web se alojan en redes distribuidas. Esto significa que la información y los servicios no dependen de un único punto de fallo, lo que incrementa la resistencia frente a intentos de censura o ataques de denegación de servicio (DDoS). Las darknets, como Tor, Freenet, I2P o ZeroNet, permiten a los usuarios publicar y acceder a contenidos sin necesidad de servidores centralizados, utilizando direcciones que, habitualmente, terminan en dominios .onion o equivalentes.

Mecanismos de Cifrado y Seguridad

El robusto sistema de cifrado es el pilar sobre el cual se construye la seguridad de la Dark Web. La utilización de algoritmos de cifrado de alta seguridad, como AES-256, combinada con el cifrado en capas implementado en Tor, garantiza que los datos transmitidos permanezcan inaccesibles para terceros. Además, el uso de certificados digitales y técnicas de deduplicación de contenido en algunas redes (como se ha investigado en arquitecturas de big data para la identificación temprana de sitios Tor) permite analizar y clasificar el contenido sin comprometer la privacidad de los usuarios. Estas tecnologías no solo facilitan el anonimato, sino que también ofrecen herramientas para la monitorización y análisis de la actividad en la Dark Web, siendo de gran interés para investigadores y profesionales de Investigación de Fuentes Abiertas.

La Naturaleza Silo y la Falta de Conectividad

Estudios recientes han demostrado que la estructura de la Dark Web es notablemente diferente a la del resto de internet. A diferencia de la World Wide Web, en la que las páginas están fuertemente interconectadas mediante hipervínculos, aproximadamente el 87 % de los sitios en la Dark Web operan de forma aislada, sin enlaces externos que los conecten entre sí. Este fenómeno, descrito en investigaciones académicas, indica que la Dark Web se comporta más como un conjunto de “silos” o comunidades cerradas, lo cual tiene implicaciones en la manera en que se difunde la información y se llevan a cabo las interacciones sociales en este espacio.

Aplicaciones y Usos: Más Allá de la Criminalidad

Si bien la Dark Web es frecuentemente asociada a actividades ilícitas—como el comercio de drogas, armas, datos robados o pornografía infantil—su diseño y arquitectura ofrecen ventajas legítimas. El anonimato garantizado por estas redes es fundamental para:

- Periodistas y Activistas: Permite a periodistas de investigación y activistas en países con regímenes autoritarios comunicar información sensible sin temor a represalias.

- Protección de Denunciantes: Herramientas como SecureDrop utilizan la infraestructura de la Dark Web para que denunciantes puedan compartir documentos confidenciales de manera segura.

- Investigación Académica: Las redes descentralizadas ofrecen un terreno fértil para el estudio de sistemas complejos, análisis de redes y técnicas de cifrado.

- Comunicación Privada: Usuarios preocupados por la privacidad, que desean evitar la vigilancia masiva o el rastreo por parte de corporaciones y gobiernos, encuentran en la Dark Web un refugio para la comunicación segura.

Esta dualidad en el uso de la Dark Web muestra que, a pesar de su reputación oscura, sus orígenes y diseño responden a una necesidad fundamental de preservar la privacidad y la libertad de expresión en la era digital.

Desafíos y Consideraciones Éticas

El mismo anonimato que hace de la Dark Web un refugio seguro para muchos usuarios legítimos también la convierte en un caldo de cultivo para actividades criminales. La falta de un control centralizado dificulta la aplicación de la ley y plantea retos importantes en términos de seguridad cibernética y protección de datos. Además, la capacidad para difundir información sin restricciones ha generado debates éticos sobre la responsabilidad y la libertad en internet.

Desde el punto de vista de la Investigación de Fuentes Abiertas, la Dark Web presenta un campo de investigación complejo. Las técnicas de análisis y monitorización deben equilibrar el respeto a la privacidad con la necesidad de identificar actividades ilícitas que puedan representar una amenaza para la seguridad pública. Esto ha llevado al desarrollo de herramientas y arquitecturas de big data, como se ha evidenciado en estudios recientes, que permiten una monitorización temprana y una categorización automatizada de nuevos sitios en la red Tor.

No es necesario que uses Tor, pero si tu actividad necesita un nivel de privacidad profundo, ésta es tu red, para salvaguardar tu privacidad.